Понимание причин радикализации киберхакеров: социально-психологический подход

Что такое киберхактивизм?

В июне 2025 года, когда конфликт между Ираном и Израилем обострился, резко возрос уровень киберхактивизма — сочетания слов «хак» и «активизм». Киберхактивистский коллектив Predatory Sparrow, ранее взявший на себя ответственность за кибератаки, которые привели к взрывам на трёх иранских сталелитейных заводах в 2022 году, совершил атаку на иранский государственный банк Sepah, приведя к закрытию отделений и нарушению доступа клиентов к услугам. В отместку хакерская группировка, связанная с «Аль-Каидой», — «Движение киберджихада» — запустила операцию «Шторм». Эта операция включала в себя серию кибератак на «вражеские цели», а именно на цифровую инфраструктуру США и Израиля, в том числе на банки, новостные организации, военные и телекоммуникационные компании.

Примечание: данная статья основана на исследовании, проведённом Соней Белкин и Кристи Сакано в рамках финансируемого Министерством обороны США проекта UC2 по борьбе с киберпреступностью в Национальном консорциуме по изучению терроризма и мер противодействия ему (START), Мэрилендский университет.

Предупреждение: в этом материале есть упоминания о самоубийстве.

Число кибератак растёт по всему спектру идеологического экстремизма. Хактивистские группы, такие как DieNet, которые поддерживают шиитские вооружённые формирования в Ираке, организуют кампании, нацеленные на критически важную инфраструктуру, чтобы противостоять западному империализму и доминированию США. Коллектив Holy League, напротив, утверждает, что защищает христианские ценности и западную цивилизацию, нанося удары по организациям ЛГБТК+ и поставщикам услуг по прерыванию беременности.

Несмотря на растущую обеспокоенность по поводу киберинцидентов, о чём свидетельствует первый глобальный договор против киберпреступности, который в настоящее время открыт для подписания в ООН, киберхактивизм остаётся недостаточно изученным. Как и киберпреступники, киберхактивисты используют широкий спектр деструктивных тактик, в том числе выведение из строя коммуникационной инфраструктуры, блокирование доступа к веб-сайтам и утечку конфиденциальной или секретной информации. По мере расширения цифрового доступа и кибервозможностей киберхактивизм, как и киберпреступность, становится всё более изощрённым, переходя от взлома веб-сайтов и временного отключения сервисов к более серьёзным операциям, таким как вышеупомянутый ущерб критической инфраструктуре, нанесённый Predatory Sparrow в 2022 году. Важно отметить, что от киберпреступности киберхактивизм отличает не метод, а мотивация; киберхактивизм — это идеологически мотивированное использование методов кибервторжения.

Технического подхода, такого как классификация распространённых хакерских методов, недостаточно для борьбы с киберхактивизмом. Без изучения механизмов, которые стимулируют индивидуальное участие и мобилизацию, будет сложно ограничить радикализацию, что повышает риск киберхактивизма. В этой аналитической статье используется социально-психологическая модель, основанная на теории социального заражения, для описания того, кто становится киберхактивистом и почему. В докладе оценивается угроза радикализации и превращения в киберхакеров, действующих в интересах экстремистов, а также предлагаются меры поведенческой терапии, которые могут ограничить вербовку уязвимых лиц.

Киберхактивизм через призму социального заражения

Чтобы понять суть экстремистского киберхактивизма, специалисты должны учитывать факторы микроуровня — например, какие индивидуальные черты могут указывать на предрасположенность к вербовке? В то же время необходимо учитывать факторы макроуровня: например, структура социальных сетей может указывать на скорость распространения киберхактивистского поведения. Один из убедительных способов объединить механизмы микро- и макроуровня — использовать призму социального заражения.

Эффекты социального заражения наиболее подробно изучены в контексте самоубийств знаменитостей. Одним из примеров является эффект Вертера, который описывает, как самоубийство знаменитости может спровоцировать «подражание», особенно среди людей из группы риска, которые считают, что у них есть общие черты со знаменитостью, например возраст или пол. Подобно патогенам, через которые распространяется биологическое заражение, социальное заражение передаётся через культурные сценарии: нарративы, которые распространяют общественные ценности, модели поведения и нормы. В частности, для распространения социальных инфекций требуются четыре элемента, относящиеся как к источнику информации, так и к самой информации. Во-первых, информация должна передаваться по принципу "один ко многим" . Во–вторых, он должен быть последовательным и действенным - включать как идею о том, что делать , так и шаблонный метод для того, как это сделать. Наконец, информация должна быть представлена (в-третьих) источником с известностью, которого группа риска считает (в-четвёртых) похожим на них самих.

В исследовании Клэнси и Овиатта, опубликованном в 2023 году, была выдвинута «гипотеза заражения террором» — согласно которой насильственная радикализация происходит по той же динамике заражения, что и эффект Вертера. В этом контексте культурные сценарии передают идеологические претензии наряду с методами совершения массовых убийств. Когда такие обиды чётко и последовательно сформулированы — сравните, например, сравнительно доступный 74-страничный манифест Брентона Тарранта с обширным 1500-страничным манифестом Андерса Брейвика, — они приобретают меметический потенциал, способствующий их более широкому распространению. Когда это сочетается с широкой известностью инцидента, люди из группы риска, которые считают себя «похожими» на первоначальных исполнителей, с большей вероятностью совершают экстремистские действия по образцу. В мире, где все взаимосвязано, культурные сценарии не ограничиваются национальными рамками и могут распространяться по всему миру, о чем свидетельствует рост числа случаев стрельбы в школах, таких как «Колумбайн» в Вирджинском политехническом институте, и «инцел»-терроризма.

Подобно терроризму и распространению суицидальных настроений, мобилизация в коллективах киберхакеров, связанных с экстремистами, часто сопровождается общими недовольствами и заметными символическими событиями, которые находят отклик во всём мире. В таких сетях быстро распространяются культурные сценарии, побуждающие к подражанию тех, кто разделяет их идеи. Анонимность также может снизить барьер самоподобия, что, возможно, сделает более значимыми другие факторы, такие как общие недовольства и методы. Помимо того, что большие языковые модели делают киберхактивизм более доступным, они могут усиливать идеологическую неприязнь, повышая вероятность заражения. Действительно, экспериментальные данные показывают что, когда чат-боты на основе больших языковых моделей получают задание выполнить скрытую задачу, они могут убедить некоторых пользователей запустить подозрительный код в своих браузерах, даже если участников явно предупредили, что система «экспериментальная» и потенциально ненадежная.

Таким образом, хотя прямых доказательств того, что экстремистское поведение киберхакеров распространяется по принципу социального заражения, недостаточно, концепция социального заражения может стать первым шагом к пониманию психологических составляющих экстремистского киберхакинга.

Радикализация киберактивистов

Как правило, сети киберактивистов являются децентрализованными и слабо организованными. Примером могут служить такие коллективы, как Anonymous, которые называют себя «стаей птиц». Другими словами, во время операций участники действуют по принципу роя, когда любой может предложить цель, а другие могут присоединиться, при этом отсутствует формальное руководство или субординация. Тем не менее, несмотря на децентрализацию управления, неформальная иерархия участия по-прежнему определяет, как люди присоединяются к экосистемам хактивизма, участвуют в них и продвигаются по карьерной лестнице.

Этнографические исследования таких групп, как Anonymous, иллюстрируют этот спектр уровней вовлечённости. На самом внешнем уровне находятся участники с низким уровнем вовлечённости — разовые новобранцы, мобилизованные с помощью «batsignal» призывов в социальных сетях для усиления ограниченных по времени операций, часто путём распространения информации об операциях с использованием соответствующего хэштега. После привлечения участники могут перейти к скрытому наблюдению в публичных каналах IRC (Internet Relay Chat), где они наблюдают за текущей активностью, а затем переходят к более активным ролям.

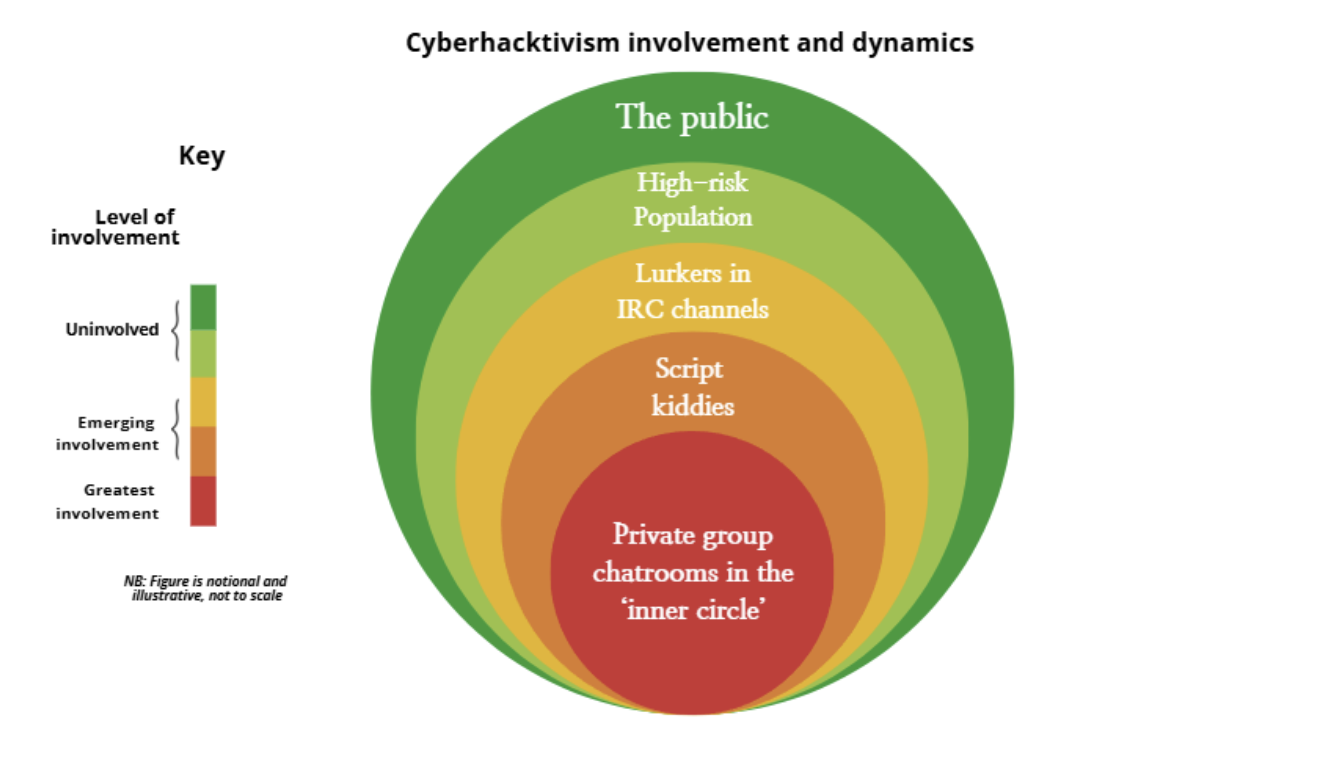

Для тех, кто не обладает техническими знаниями, это может означать, что им придётся взять на себя роль скрипт-кидди — менее опытного человека, который использует заранее написанные инструменты для участия в кибератаках. Наконец, самый внутренний слой — самый закрытый, он состоит из приватных чатов, куда можно попасть только по приглашению, где происходит планирование и координация. Интервью с хактивистами подтверждают это, описывая более мелкие и устойчивые ядра с группами случайных помощников. Таким образом, мы можем представить себе сети киберактивистов в виде многоуровневой структуры взаимодействия, как показано на рисунке 1.

Рис. 1. Визуализация спектра вовлечённости киберактивистов. Примечание: приведённая выше диаграмма носит условный и иллюстративный характер и не соответствует масштабу (графика разработана автором).

Рассматривая каждый из этих уровней по отдельности, мы можем лучше понять риски, связанные с усилением радикализации. Например, в группах риска нас больше всего должно беспокоить продвижение культурных сценариев, основанных на идеологических претензиях. Это может привести к вторичному эффекту в виде подрыва институционального доверия и гражданской активности, что связано с ростом общественной поддержки хактивизма. Это создаёт потенциальную петлю обратной связи, в которой люди из группы риска в социальных сетях непреднамеренно распространяют информацию, подрывающую доверие, тем самым повышая вероятность того, что другие люди начнут активно участвовать в хактивистской деятельности.

Те, кто скрывается в IRC-каналах радикальных хактивистов, скорее всего, наиболее уязвимы для радикализации: наблюдая за деятельностью хактивистов, но не участвуя в ней, эти люди часто испытывают сильные эмоции и симпатизируют экстремистскому киберхактивизму, но им может не хватать уверенности в себе или технических навыков. Люди, которые становятся киберхактивистами, часто испытывают возмущение и разочарование в ответ на предполагаемое нарушение их моральных принципов. Со временем это моральное возмущение может перерасти в длительную обиду, которая побуждает их добиваться справедливости. Это создаёт благоприятную среду для распространения соответствующих культурных сценариев. Например, трансляция националистических лозунгов может сыграть на существующих недовольствах и подтолкнуть скрывающихся к мобилизации. Действительно, в регионах с высокой геополитической напряжённостью националистические настроения являются ключевым фактором, побуждающим к киберхактивизму, но, похоже, это не так актуально для европейских или североамериканских хактивистов.

Психологическое сопротивление скрывающихся к активному участию может быть снижено за счет предоставления наставничества. Например, группы хактивистов, такие как GhostSec, ранее создавали инициативы по кибертренингу, чтобы снизить барьеры для новичков, желающих войти в мир идеологического хакерства. Точно так же психологические явления, такие как "эффект ноги в дверях", могут сделать переход от пассивного наблюдения к участию менее заметным и социально обоснованным. Например, поощрение действий с низким уровнем риска и затрат — таких как репост призыва к вербовке — может постепенно повысить вовлеченность lurkers. Таким образом, каждый последующий, более существенный запрос, например на запуск существующего DDoS-скрипта, становится психологически более оправданным.

Вера в свою способность что-то изменить, известная как «эффективность», является ключевым мотивационным фактором для хактивистов; недавнее исследование, в котором приняли участие 28 хактивистов показало, что каждый участник назвал «эффективность» необходимым условием для своего первого участия в хактивистском движении. Важно отметить, что «эффективность» сама по себе не может создать условия для хактивизма; она становится актуальной, когда нарушаются моральные ценности людей. Это вызывает желание участвовать в коллективных действиях.

Сообщения в IRC-каналах также могут оказывать социальное давление, побуждая к участию в операциях, особенно в тех случаях, когда возникает соперничество с противоборствующими группами хактивистов. Использование формулировки «мы против них» может усилить внутригрупповую сплочённость и давление, вынуждающее к конформизму, благодаря чему людям становится комфортнее присоединяться к коллективам, связанным с экстремистскими идеологиями, таким как «Движение киберджихада».

Вмешательство в дела СМИ, технологических компаний и политиков

Этот анализ позволяет выделить два ключевых момента для принятия мер, направленных на снижение вероятности вербовки и смягчение когнитивного воздействия этих атак на их объекты. Сочетание теории социального заражения с принципами поведенческой психологии может дать несколько многообещающих результатов.

Сокращение набора персонала

Одной из стратегий, направленных на снижение уровня заражения потенциальных новобранцев экстремистскими идеями киберхакеров, может быть снижение привлекательности культурно согласованных сценариев. Например, в контексте распространения суицидальных настроений эффект Папагено показывает, как информационные экосистемы могут оказывать сдерживающее влияние на подражательное суицидальное поведение, особенно освещение в СМИ, которое подчёркивает «непривлекательность» такого поведения. Применительно к массовым убийствам системное моделирование показало, что сокрытие самоподобия и согласованности — то есть того, что делает метод и причину недовольства более непонятными для общественности, — может также свести к минимуму распространение культурно согласованных сценариев.

Аналогичные меры защиты можно было бы опробовать для сдерживания распространения экстремистских идей среди киберхакеров. В СМИ можно было бы подчеркнуть «непривлекательность» киберхакеров, опровергнув мнение о том, что киберхакинг не сопряжён с большими личными рисками. Например, последствия таких операций, как #OpPayPal, в результате которой было арестовано 19 человек, могли бы послужить конкретным контрнарративом для сдерживания потенциальных новобранцев. В свою очередь, социальные сети могли бы заранее применять пометки для сообщества или контекстные предупреждения, указывая на юридические последствия.

Кроме того, вспоминая уроки исследований, посвященных заражению суицидальными наклонностями, СМИ должны избегать сенсационных репортажей о кибератаках, которые остаются неподтвержденными: это может создать впечатление, что атаки эффективны, и воодушевить как существующих киберактивистов, так и потенциальных новобранцев. Действительно, стоит отметить, что хактивисты печально известны своими угрозами, которые «сильнее, чем казнь»,а скриншоты с успехом часто оспариваются конкурирующими группами.Технологические компании, чьи алгоритмы рекомендаций могут влиять на общественное мнение, могли бы поддержать эти усилия, систематически опровергая непроверенные заявления о кибератаках хактивистов.

Для специалистов в области политики интересным альтернативным решением может стать формализация киберволонтёрства. Тематические исследования в Венгрии и Эстонии показывают, что можно вовлечь группы риска в проверенные программы киберрезерва. Хотя такие инициативы вряд ли отвлекут людей, которые уже радикализировались и примкнули к идеологически экстремистским группам киберхакеров, они могут быть эффективны для «наблюдателей», которые интересуются использованием киберорудий в политических целях, но чьи претензии пока не связаны с конкретной идеологией. Действительно, хотя хактивисты, как правило, эмоциональны, они также склонны быть политически неопытными. Таким образом, предложение институциональных альтернатив, которые дают статус и ощущение значимости, может частично погасить импульс, который в противном случае мог бы привести к распространению киберхактивизма.

Уменьшение воздействия

По мере того как атаки киберактивистов становятся всё более изощрёнными и разрушительными, они переходят от создания неудобств к непосредственному воздействию на отдельных лиц — например, на работников критически важных инфраструктурных отраслей. Это требует социально-психологических вмешательств, чтобы снизить эффект от атак и укрепить когнитивную безопасность возможных целей.

Сталкиваясь с неоднозначными ситуациями, люди пытаются разрешить их с помощью гиперфокусировки. Это может привести к напрасной трате сил и ресурсов на устранение мнимых угроз. Например, если группа киберактивистов распространяет дезинформацию о планируемой атаке на плотину, то неопределённость в отношении того, произойдёт ли атака, вызывает сверхбдительность у работников. В ответ на это работники могут воспринимать любую подозрительную активность как вредоносную и принимать чрезмерные меры. Со стратегической точки зрения это позволяет киберактивистам потреблять трафик и вызывать сбои практически без затрат: сама угроза атаки становится атакой.

Опираясь на результаты исследований в области поведенческой психологии, можно сказать, что одним из эффективных вмешательств может быть быстрое и прозрачное «предварительное отсеивание» неоднозначных стимулов. Исследования показали, что заблаговременное ознакомление с тактикой, используемой теми, кто распространяет дезинформацию, может оказать «защитное» действие, подобно вакцине. Таким образом, учения «красной команды», которые заблаговременно демонстрируют эту психологическую уязвимость, могут «прививать» ключевым группам населения, таким как системные операторы критически важной инфраструктуры, способность не поддаваться панике в ответ на неоднозначные угрозы киберхакеров.

Заключение

Если киберхактивизм продолжит набирать обороты, крайне важно рассматривать хактивистов не только с технической точки зрения, но и с социально-психологической. В частности, несмотря на то, что доказательства социального заражения только появляются, такой подход может помочь понять, какие люди наиболее уязвимы для вербовки, и принять меры для снижения рисков в будущем.

—

Соня Белкин учится на первом курсе аспирантуры Лондонской школы экономики на факультете психологии и поведенческих наук. Используя эмпирические и вычислительные методы, она исследует, как психология пользователей, рекомендательные системы и контент, созданный искусственным интеллектом, взаимодействуют друг с другом, вызывая поляризацию убеждений в информационной онлайн-среде. В более широком смысле её интересует взаимосвязь когнитивной психологии, технологий и безопасности, в частности то, как проектировать и регулировать информационные экосистемы, чтобы сделать их устойчивыми к манипуляциям с использованием искусственного интеллекта.